- 1. AIをはじめとしたテクノロジーの進化に伴い、サイバー攻撃はさらに巧妙化し、あらゆる企業・組織が狙われている。サイバー攻撃を防ぐには、その手法や仕組みを理解することが重要だ。この記事では、多くのサイバー攻撃のうち、代表的な12の手法と関連する事例、そして具体的な対策について解説する。

- 2. 1. マルウェア攻撃

- 3. 2. ランサムウェア攻撃

- 4. 3. SQLインジェクション攻撃

- 5. 4. パスワードリスト攻撃

- 6. 5. ブルートフォース攻撃

- 7. 6. 標的型攻撃

- 8. 7. ゼロデイ攻撃

- 9. 8. DoS/DDoS攻撃

- 10. 9. セッションハイジャック攻撃

- 11. 10. バッファオーバーフロー攻撃

- 12. 11. サプライチェーン攻撃

- 13. 12. フィッシング攻撃

AIをはじめとしたテクノロジーの進化に伴い、サイバー攻撃はさらに巧妙化し、あらゆる企業・組織が狙われている。サイバー攻撃を防ぐには、その手法や仕組みを理解することが重要だ。この記事では、多くのサイバー攻撃のうち、代表的な12の手法と関連する事例、そして具体的な対策について解説する。

1. マルウェア攻撃

マルウェアとは「Malicious(悪意ある)」と「Software(ソフトウェア)」を組み合わせた造語で、悪意ある目的を果たすために作成されたプログラムやソフトウェア全般を指す。近年では、感染力の高いマルウェアである「Emotet」が大きな脅威として知られている。

マルウェア攻撃による被害事例

・従業員のパソコンがEmotetに感染

2023年3月に発生した電池製造企業におけるケースでは、従業員のパソコンがEmotetに感染したことがきっかけとなった。個人情報を含むデータが外部に流出した可能性があるとし、取引先などの関係者に対してなりすましメールへの注意喚起がされた。同社では第三者機関の指導・協力のもとで、すべてのパソコンにEDRを緊急導入している。

・なりすましメールによるEmotetへの感染

2022年5月、自治体の電子申請のヘルプデスクを担当する企業のパソコンがEmotetに感染。このケースでは、申請者からのメールと勘違いして添付ファイルを開封した結果、住民からヘルプデスクへ送信されたメール2,312件が外部に流出した可能性があると報告されている。

マルウェア攻撃への基本的な対策

・不審な添付ファイルやリンクはクリックしない

見知らぬ送信者からのメールやWebサイト上に設置された不審なリンクをクリックすることで、マルウェア感染に至るケースは少なくない。そのため、メールやSMSのリンクはクリックしない、そして不審な添付ファイルは開かずに削除することが基本的な対策となる。

・マクロを無効化する

マクロウイルスは、オフィスソフトの自動実行機能を悪用する。近年のオフィスソフトでは、ファイル開封時にマクロは原則として無効化されている。しかし、攻撃者はあらゆる方法を用いてマクロを有効化させようとする。そのため、マクロを有効化する場合は送信者に対して事前に確認するなど、安全性を確保できる場合のみに限定すべきだろう。

・セキュリティソフトを導入する

セキュリティソフトが搭載するウイルス対策機能は、インストールしたパソコンなどの端末をマルウェアから保護する。また、マルウェアと疑われるファイルの隔離・駆除を行う。ただし、ウイルスの定義ファイルは随時更新されているため、セキュリティソフトを常に最新の状態に保つことが重要だ。

・ゲートウェイ型のメールセキュリティを導入

先述のように、メールはマルウェアの感染源となり得る。ゲートウェイ型セキュリティを導入することで、メールサーバーとネットワーク内のパソコンなどの端末間の通信を監視し、不審なメールを検出・除去することが可能となる。

・従業員への教育を行う

安全な環境を構築していると考えていても、ユーザーとなる従業員が適切な行動を取らなければ、セキュリティリスクは解消されない。セキュリティの脅威を理解し、適切な対処が個々の従業員にも求められる。そのため、定期的なセキュリティ教育やトレーニングが必要とされる。

2. ランサムウェア攻撃

ランサムウェアとは、マルウェアの一種であり、感染した端末のデータを不正に暗号化し、その復号と引き換えに身代金を要求する攻撃手法だ。その対象となるのは、主に企業や組織であり、窃取したデータの公開などでも脅す、といった二重の脅迫(ダブルエクストーション)と呼ばれる手口が用いられることもある。これらの手口は、ますます悪質化しており、その被害は甚大化する傾向にある。

ランサムウェア攻撃の被害事例

・VPN経由でランサムウェアに感染

ランサムウェア攻撃による具体的な被害事例としては、2022年9月に発生した大手酒造企業への攻撃が挙げられる。この事件では、VPNを経由して不正アクセスが行われ、その結果ランサムウェアに感染。過去の注文情報に連結されたクレジットカード情報が流出した可能性があることが発覚した。

・11台のサーバーがランサムウェアに感染

2022年10月にはスーパーマーケットやECを展開する団体がランサムウェアに感染し、11台ものサーバーが影響を受けた。この被害では、基幹システムを含む大部分のシステム内のデータが暗号化され、業務再開までに約1ヶ月を要する事態となった。

ランサムウェア攻撃への基本的な対策

・データをバックアップする

仮にランサムウェア攻撃を受けた場合でも、最新に近い状態のデータがバックアップされていれば、対処する際の選択肢も増える。そのためにも、定期的なデータのバックアップが求められる。なお、バックアップはセグメントが異なるネットワーク、あるいは外部メディアへ保存しておくのが望ましい。

・多要素認証を導入する

パスワードだけでなく、指紋認証や認証アプリといった異なる要素の手段を組み合わせて認証させることで、不正なログインを防ぐことができる。

・脆弱性診断

脆弱性診断を行うことで、システム内のセキュリティホールを発見し、その修正対応が可能となる。言うまでもないが、脆弱性は見つけられなければ対処することができない。また、定期的に診断することで、攻撃者よりも先に未知の脆弱性を把握、対処して被害を未然に防止することにもつながる。

・OSやアプリケーションを最新バージョンに維持する

OSやアプリケーションは、セキュリティ上の問題点が発覚次第、セキュリティパッチを提供して不具合を修正している。そのため、OSやアプリケーションは最新バージョンを常に維持することが重要だ。

・不審な添付ファイルやリンクはクリックしない

先述のとおり、不審なリンクはクリックしない、そして不審な添付ファイルは開かずに削除することはランサムウェア攻撃対策でも有効だ。

3. SQLインジェクション攻撃

SQLインジェクションとは、Webアプリケーションの入力フォームにSQL文を意図的に注入し、データベースに不正な操作を行わせる攻撃手法である。

SQLインジェクション攻撃の被害事例

・SQLインジェクション攻撃によるクレジットカード情報流出

2021年4月に発生した宅配クリーニングサービス企業への攻撃では、システムの入れ替えに伴い、新システムがSQLインジェクションによる攻撃を受けた。その結果、会員のクレジットカード情報の約5.9万件が外部に流出した可能性があった。

SQLインジェクション攻撃の基本的な対策

・セキュアコーディングを行う

セキュアコーディングとは、開発時に安全性の高さを優先してプログラミングすること。SQLインジェクション攻撃に対しては、入力されたデータに対する適切な検証とフィルタリングを行うことで、不正なSQL文の注入を防止することが可能となる。具体的には、プレースホルダやバインドパラメータの使用といった対策が挙げられる。

・WAF(Web Application Firewall)を導入する

WAFはWebアプリケーションを狙う、さまざまな攻撃を防ぐことに特化したファイアウォールである。不正なリクエストを検出・阻止し、アプリケーションの安全性を向上する。

・脆弱性診断を実施する

先述した脆弱性診断も当然ながらSQLインジェクション攻撃への対策として有効だ。

・OSやアプリケーションを最新バージョンに維持する

アプリケーションを配置するWebサーバーはもちろんのこと、開発する従業員の端末をはじめ、関係者のパソコンなどの端末は最新バージョンに維持することが求められる。

4. パスワードリスト攻撃

パスワードリスト攻撃とは、ダークウェブなどを通じて不正に取得したパスワードのリストを用いて、総当たりでログインを試みる攻撃である。

パスワードリスト攻撃の被害事例

・転職情報サイトへのパスワードリスト攻撃

2023年4月に転職情報サイトがパスワードリスト攻撃を受け、25万5,765人が不正アクセスを受ける可能性があると報告された。同サイトではパスワードをハッシュ化した状態で管理しており、これらのデータが流出して悪用されたとは考えられず、外部で入手した「ID」と「パスワード」を用いた攻撃と結論付けられた。

パスワードリスト攻撃の基本的な対策

・ログイン時の認証の強化、パスワード管理のポリシーを設定する

パスワードの強度を確保するためのポリシーを設定し、複雑で推測されにくいパスワードへの変更を求めるなど、ユーザーの認証管理を強化する。また、連続したログイン失敗に対するアカウントロックなど、ログイン試行に対する制限も求められる。

・多要素認証を導入する

不正なログインを防ぐためにも、二要素認証などで認証を強化することが重要だ。

・WAF(Web Application Firewall)を導入する

Webアプリケーションへの攻撃を防ぐために有効なWAFは、パスワードリスト攻撃に対しても有効だ。

5. ブルートフォース攻撃

ブルートフォース攻撃とは、パスワードの組み合わせを総当たりで試行していくことで不正なログインを行う攻撃だ。パスワードリスト攻撃とは異なり、すべてのパスワードの組み合わせを試していくため、桁数が少ない、単純な文字列など、判別しやすいパスワードを使用しているユーザーアカウントは脆弱性が高まる。

ブルートフォース攻撃の被害事例

・ブルートフォース攻撃による不正ログイン被害

2013年4月、あるポータルサービスがブルートフォース攻撃を受け、約3万アカウントへの不正ログインが行われたと報告されている。同サービスの運営元がサービスの一時凍結などの対処を行った結果、主要な情報へのアクセスは確認されなかった。

ブルートフォース攻撃の基本的な対策

・ファイアウォールやUTM(Unified Threat Management)を設置する

ファイアウォールやUTMはネットワークトラフィックを監視し、異常な挙動や不正な接続試行を検出・阻止する。これにより、ブルートフォース攻撃のような大量のログイン試行を制限することが可能だ。

・ログイン時の試行回数を制限する

特定の時間内に許されるログイン試行回数を制限することで、ブルートフォース攻撃を防ぐことができる。ログイン試行の失敗が一定回数を超えた場合、アカウントを一時的にロックすることで、不正なアクセスを防止する。

・ログイン時の認証の強化や、パスワード管理のポリシーを設定する

パスワードリスト攻撃と同様に、ログインの認証を強化することが重要だ。また、パスワードを適切に設定、管理するためのポリシーを策定し、社内で共有することも同様に求められる。

6. 標的型攻撃

標的型攻撃とは、特定の組織や個人を狙い、巧妙ななりすましや詐欺的な手法によってシステムに侵入し、情報窃取や金銭詐取を試みる攻撃である。

標的型攻撃の被害事例

・標的型攻撃によるマルウェア感染

2022年7月に大学の研究施設が標的型攻撃メールを受け取り、それによってパソコンがマルウェアに感染した。これにより、学生のメールアドレスや学生番号、銀行口座、研究者のメールアドレスなどが窃取された可能性があった。

標的型攻撃の基本的な対策

・エンドポイントセキュリティを導入する

エンドポイントセキュリティの導入は、パソコンやスマートフォン(以下、スマホ)といった端末を保護するための主要な対策となる。マルウェアの感染を防止し、不正な挙動を検知・阻止することは標的型攻撃の被害を防ぐ上でも重要である。

・ゲートウェイセキュリティを導入する

ゲートウェイセキュリティは、ネットワークの出入り口であるゲートウェイにおける通信を監視・制御し、不正な通信を遮断する。これにより、標的型攻撃のような外部からの不正な侵入を防ぐことが可能となる。

・ユーザーへの教育を行う

標的型攻撃では、ユーザーの認識不足という盲点を突き、メールやWebサイトを経由して攻撃が仕掛けられる。そのため、ユーザー自身のセキュリティ意識を向上させるための教育が不可欠だ。

・EDR/XDRを導入する

EDR(Endpoint Detection and Response)やXDR(Extended Detection and Response)は、システム全体のセキュリティ状況を監視し、検知・対応を行うセキュリティ対策だ。これにより、標的型攻撃のような複雑で高度な攻撃にも迅速に対応することが可能となる。

7. ゼロデイ攻撃

ゼロデイ攻撃とは、ゼロデイ脆弱性、すなわち未知の脆弱性を突いて、システムに不正な操作や侵入を試みる攻撃だ。

ゼロデイ攻撃の被害事例

・ゼロデイ攻撃により社内の複数台の端末がマルウェア感染

2019年3月、大手総合電機メーカーの海外拠点で運用していたサーバーが、未知の脆弱性を悪用したゼロデイ攻撃を受けた。この攻撃により、132台の端末がマルウェアに感染するに至った。

ゼロデイ攻撃の基本的な対策

・OSやアプリケーションを最新バージョンに維持する

先述のように、ゼロデイ攻撃では未知の脆弱性を悪用する。そのため、脆弱性が発覚したらすぐに対処できるよう、OSやアプリケーションを最新バージョンに維持していくことが重要だ。

・エンドポイントセキュリティを導入する

従業員の端末の安全性を確保することがゼロデイ攻撃対策として有効だ。そのためにも、セキュリティソフトといったエンドポイントセキュリティのソリューションを活用することが求められる。

・EDR/XDRを導入する

ゼロデイ攻撃の場合、初期対応が重要となる。そのため、EDRやXDRといったソリューションを導入することで、インシデント発生後の対応を迅速に行える。

8. DoS/DDoS攻撃

DoS攻撃とは、1台のパソコンからサーバーに大量のデータを送りつけ、サーバーダウンやサービス停止を狙う攻撃である。これに対し、DDoS攻撃は複数のパソコンから分散的に一斉攻撃を行うという違いがある。

DoS/DDoS攻撃の被害事例

・感染したIoTデバイスで構成されたボットネットによる攻撃

2016年には、IoTデバイスを狙うボットネットMiraiがセキュリティメディアなどを次々に攻撃。大手SNSや決済システムなどが一時アクセスできなくなる被害が生じた。

DoS/DDoS攻撃の基本的な対策

・IoT機器の認証情報を初期設定から変更する

IoTデバイスが不正に利用され、攻撃の一部となることを防ぐ対策だ。初期設定のパスワードは簡単に推測されてしまうため、個別に設定を変更する必要がある。

・ファームウェアを常に最新のものにする

デバイスのファームウェアを最新に保つことは、新たに発見されたセキュリティ上の脆弱性を修正し、攻撃から保護するために重要な対策である。

・ネットワークトラフィックを監視する

異常なトラフィックの急増を検知することで、DoS/DDoS攻撃の開始を早期に察知し、迅速に対処することができる。

・ネットワークをゲートウェイで守る

ゲートウェイでのセキュリティ対策は、外部からの不正なアクセスをブロックし、ネットワークを保護する。

・IPアドレスなどのアクセス制限を行う

特定のIPアドレスからの接続を制限することで、攻撃者による不正なアクセスを防ぐことができる。

9. セッションハイジャック攻撃

セッションハイジャックとは、Webサービスのユーザーとサーバー間でやり取りされるセッションIDを盗み出し、そのIDが付されたユーザーになりすましてサービスに不正にアクセスしようとする攻撃である。

セッションハイジャック攻撃の被害事例

・大手SNSの脆弱性を突いた攻撃

2010年に大手SNSがクロスサイトスクリプティング(XSS)の脆弱性を突かれたケースがある。この攻撃では、投稿に記載されたリンクにマウスオーバーするだけでスクリプトが実行され、ユーザーの意思とは関係なく再投稿が行われる事態となった。その影響は全世界の数百万人に及んだと推測されている。

セッションハイジャック攻撃の基本的な対策

・セッションIDを適切に取り扱う

セッション情報が第三者に漏れるのを防ぐための対策として、例えば、一定時間ごとにセッションIDを変更するなど、適切な仕組みの導入とIDの管理が求められる。

・セキュアコーディングを行う

セッションハイジャック攻撃においても、Webサイト内の入力フォームは狙われやすい。そのため、設計段階からセキュリティを考慮するといったように、適切な開発方法にて進めていく必要がある。

・WAF、FWを導入する

ほかの攻撃手法と同様に、Webアプリケーションが狙われるため、WAFやファイアウォールの導入といった対策が有効だ。

10. バッファオーバーフロー攻撃

バッファオーバーフロー攻撃とは、プログラムのメモリー領域(バッファ)に対して、許容範囲を超える量のデータを送り込み、システムにエラーを生じさせて異常な動作を引き起こす攻撃である。

バッファオーバーフロー攻撃の被害事例

・グループウェア製品の一部機能にバッファオーバーフローの懸念

2014年11月に国内のIT企業が提供するグループウェア製品の一部機能で、バッファオーバーフローの脆弱性が発覚した。メールの送受信機能に脆弱性が存在し、この脆弱性を悪用されると、攻撃者によって任意のコードが実行される可能性があった。

バッファオーバーフロー攻撃の基本的な対策

・IDS/IPSを導入する

IDS(Intrusion Detection System:不正侵入検知システム)はネットワークに対する不正なアクセスやOS、ミドルウェアの脆弱性を狙う攻撃を検出し、管理者に知らせるシステムだ。一方、IPS(Intrusion Prevention System:不正侵入防止システム)はIDSよりさらに一歩踏み込み、不正なアクセスを検出した際に、自動的にその侵入を遮断するなどのアクションを行うものだ。

・セキュアコーディングを行う

バッファオーバーフロー攻撃は先述のとおり、Webアプリケーションの脆弱性を突いて、許容量を超えるバッファを送り込むことでメモリーを書き換える攻撃だ。そのため、入力値がメモリーの許容量を超えないように制限するなど、適切な開発方法にてプログラミングを行う必要がある。

・脆弱性診断を実施する

バッファオーバーフロー攻撃は先述のとおり、脆弱性を突いて行われる。そのため、脆弱性診断も対策として有効だ。

11. サプライチェーン攻撃

サプライチェーン攻撃は、企業取引のサプライチェーン上にあるセキュリティが相対的に弱い中小企業や組織のネットワークや端末に侵入し、サプライチェーンの上流に位置する大企業を狙う攻撃である。また、ソフトウェア開発のサプライチェーンに入り込み、最終製品にマルウェアを仕込むケースも存在する。

サプライチェーン攻撃の被害事例

・委託業者の脆弱性に起因した電子カルテシステムの停止

2022年11月に総合医療センターがランサムウェアの攻撃を受け、電子カルテシステムが停止したケースでは、同病院の委託業者が運営するデータセンターでVPN機器の脆弱性が突かれた。その結果、ランサムウェアに感染し、VPNを通じた閉域網の接続領域が攻撃者に利用され、感染が広まったとみられる。

サプライチェーン攻撃の基本的な対策

・経営者、従業員のセキュリティ意識を醸成する

組織全体でセキュリティリスクを理解することで、適切な対策を講じることが可能となる。従業員はもちろんのこと、組織の意思決定に関わる経営者の意識を高めることも求められる。

・取引先のセキュリティ対策を確認する

サプライチェーン攻撃は取引先から広がるケースが過去に数多く確認されている。そのため、自社だけでなく、取引先のセキュリティ対策も確認し、適切な対策が取られていることを確認することも重要だ。

・ネットワークを常時監視する

組織内のネットワークの異常や侵入を早期に発見することで、迅速な対応を可能にする。そのためにも、ネットワークを常時監視するためのソリューションの導入、運用が必要となる。

・エンドポイントセキュリティを導入する

取引先を含めて、エンドポイントである従業員が利用する端末へのマルウェア感染がきっかけでサプライチェーン攻撃に至ったケースは少なくない。そのため、エンドポイントセキュリティソリューションを従業員の利用する端末に導入することは重要な対策となる。

・脆弱性診断

サプライチェーン攻撃においても脆弱性を狙った攻撃から広がるケースがある。そのため、脆弱性診断を行うことも有効だ。

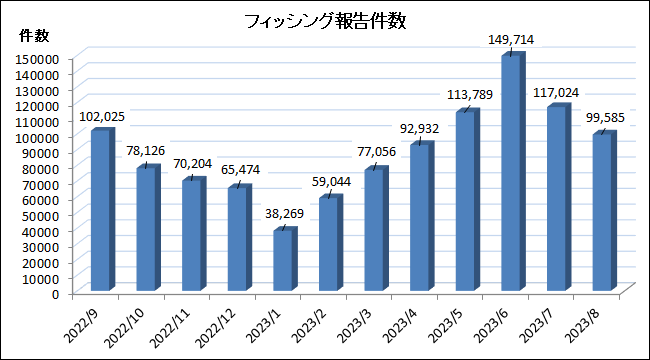

12. フィッシング攻撃

フィッシング攻撃は、実在の組織に偽装したWebサイトを設置し、個人情報やクレジットカード番号などを詐取しようとする攻撃である。近年では、個人だけでなく企業を狙ったビジネスメール詐欺(BEC)も増えている。

フィッシング攻撃の被害事例

・IT企業の従業員やサポートセンターを騙るフィッシング詐欺

2023年4月、IT企業の従業員を装ったフィッシング詐欺が発覚した。攻撃者は電話をかけて信用させ、その後フィッシングメールを送りつけるという巧妙な手口を用いた。このケースでは、ソーシャルエンジニアリングの手法を活用し、ターゲットに対してIDやパスワードを騙し取ろうとする行為も確認された。同社では注意喚起を行うとともに、二要素認証の設定を呼び掛けている。

フィッシング攻撃の基本的な対策

・従業員への教育

フィッシングのターゲットとなるのは個別の従業員である。そのため、従業員への教育はフィッシング攻撃の予防に不可欠と言える。そして、攻撃の手法は時間を追うとともに新たな手法が開発されるため、定期的に知識をアップデートするための研修も必要だろう。

・ゲートウェイ型のメールセキュリティ対策

フィッシング攻撃の起点となるメールへの対策は重要となる。ゲートウェイ型のメールセキュリティ対策は不審なメールを自動的にフィルタリングし、攻撃を防ぐ助けとなる。

・不審なメール本文中のURLはクリックしない

先述のとおり、不審なメールのリンクはクリックしない、そして不審な添付ファイルは開かずに削除することは基本的な対策だが、フィッシング攻撃に対しても有効だ。

・セキュリティソフトを導入する

近年、攻撃者の手法は巧妙化している。そのため、注意を払っていたとしても騙されてしまう恐れもある。仮にリンクをクリックした場合、その誘導先のWebサイトが不正である場合、セキュリティソフトを導入しておけば、アクセスを遮断するといった対応が自動で行われる。

今回挙げたサイバー攻撃以外にも、多くの手法が存在する。さらに、こうした手法は時間を追うごとに巧妙化している。被害に遭わないための対策はもちろんのこと、仮に被害に遭遇した場合、被害を最小限に抑えるための対策も並行して行う必要があるだろう。事後対策も含めた「多層防御」の観点でセキュリティ対策を講じることが求められている。